CIS Benchmarks bieten sichere Konfigurationsrichtlinien, die im Konsens der Community entwickelt wurden, um die System-, Software- und Netzwerksicherheit zu verbessern. Sie umfassen zwei Profilebenen für unterschiedliche Auswirkungen auf Sicherheit und Benutzerfreundlichkeit sowie spezifische Implementierungsanweisungen zur Integration dieser Benchmarks in MDM-Tools wie Fleet und Primo.

Was sind CIS-Benchmarks?

CIS Benchmarks sind konsensbasierte Leitfäden für sichere Konfigurationen, die zur Härtung von Systemen, Software und Netzwerken eingesetzt werden – eine branchenweit anerkannte Grundlage zur Reduzierung der Angriffsfläche.

Wie werden sie hergestellt?

Sie werden gemeinschaftlich im Rahmen eines offenen Konsensprozesses (CIS WorkBench) mit Vertretern aus Regierung, Industrie und Wissenschaft entwickelt . Es gibt über 100 Benchmarks aus mehr als 25 Anbieterfamilien.

Stufen 1 und 2

Jeder Benchmark wird mit Profilen ausgeliefert:

- Stufe 1 : umsichtige, wenig einschneidende Einstellungen, die einen klaren Sicherheitsnutzen bieten.

- Stufe 2 : Stärkere, mehrschichtige Sicherheitsvorkehrungen, die die Benutzerfreundlichkeit/Leistung beeinträchtigen können.

So fügen Sie CIS-Benchmarks hinzu

Wenn Sie fleetDM CIS Benchmarks-Richtlinien auf Ihre MDM-Instanz herunterladen möchten, können Sie dieses Skript ausführen, um die YAML-Datei mit den CIS-Richtlinienabfragen zu generieren.

#!/bin/bash#shellcheck disable=SC2207# convert.cis.policy.queries.yml @2024 Fleet Device Management# CIS queries as written here:# https://github.com/fleetdm/fleet/blob/main/ee/cis/macos-14/cis-policy-queries.yml# must be converted to be uploaded via Fleet GitOps.## This script takes as input the YAML from the file linked above & creates a new YAML array compatible with the "Separate file" format documented here:# https://fleetdm.com/docs/configuration/yaml-files#separate-file# get CIS queries raw file from Fleet repocisfile='https://raw.githubusercontent.com/fleetdm/fleet/refs/heads/main/ee/cis/macos-14/cis-policy-queries.yml'cispath='/private/tmp/cis.yml'# cisspfl='/private/tmp/cis.gitops.yml'/usr/bin/curl -X GET -LSs "$cisfile" -o "$cispath"# create CIS benchmark arrayIFS=$'\n'cisarry=($(/opt/homebrew/bin/yq '.spec.name' "$cispath" | /usr/bin/grep -v '\-\-\-'))for i in "${cisarry[@]}"do cisname="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval '.name')" cispfrm="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval '.platform')" cisdscr="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.description')" cisrslt="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.resolution')" cisqrry="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.query')" printf "name: %s\nplatform: %s\ndescription: |\n%s\nresolution: |\n%s\nquery: |\n%s\n" "$cisname" "$cispfrm" "$cisdscr" "$cisrslt" "$cisqrry" | /usr/bin/sed 's/^/ /g;s/^[[:space:]]*name:/- name:/;s/^[[:space:]]*platform:/ platform:/;s/^[[:space:]]*description:/ description:/;s/^[[:space:]]*resolution:/ resolution:/;s/^[[:space:]]*query:/ query:/'# set -x# trap read debugdoneAnschließend können Sie diesen Befehl ausführen, um diese Richtlinien in Ihre FleetDM-Instanz hochzuladen.

fleetctl apply --policies-team "Workstations" -f cis-policy-queries.ymlWo MDM-Tools zum Einsatz kommen (Fuhrpark-/ Factorial -IT)

Fleet stellt Richtlinienabfragen zur Verfügung, um die CIS-Konformität unter macOS 13+ und Windows 10+ (Enterprise) zu bewerten.

Richtlinien allein beheben keine Probleme – Sie benötigen weiterhin MDM-Profile und/oder Skripte, um Einstellungen durchzusetzen (z. B. FileVault zu aktivieren und dessen Deaktivierung zu verhindern). Automatisierungen können zur Steuerung von Behebungsabläufen eingesetzt werden. Einige Prüfungen erfordern eine MDM-Registrierung und spezifische Agentenberechtigungen.

Unsere Sanierungsprofile und -skripte finden Sie unten.

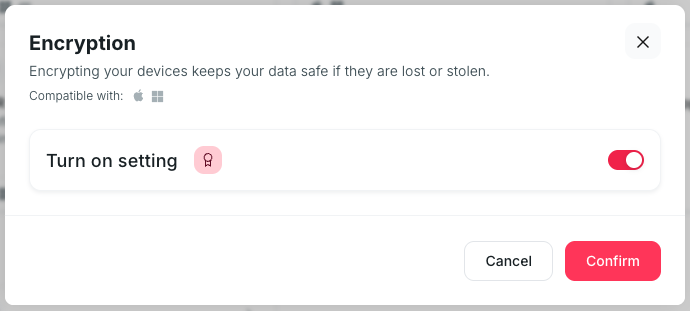

Festplattenverschlüsselung

Diese Richtlinie wurde mit Factorial IT erstellt und funktioniert sowohl für macOS- als auch für Windows-Geräte.

- Gehen Sie in Factorial IT zu MDM > Profile

- Alle Geräte auswählen

- Klicken Sie auf die Karte: Verschlüsselung

- Klicken Sie auf „Einstellungen aktivieren“.

- Abschließend bestätigen

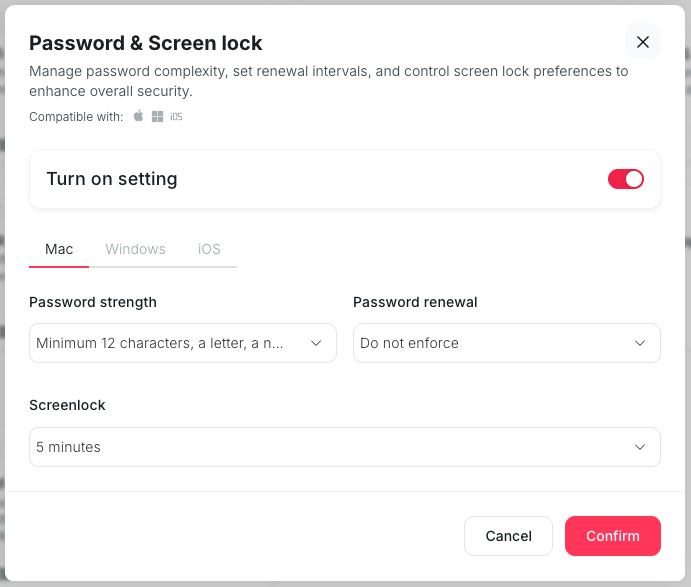

Passwortrichtlinie & Automatische Bildschirmsperre

Kurze Sperrfristen und ein starkes Passwort helfen, Angriffe wie Schulterblicke, Missbrauch durch Insider und opportunistischen Zugriff auf unbeaufsichtigte Laptops zu verhindern.

Diese Richtlinie wurde mit Factorial IT erstellt und funktioniert für iOS-, macOS- und Windows-Geräte.

- Gehen Sie in Factorial IT zu MDM > Profile

- Alle Geräte auswählen

- Klicken Sie auf die Karte: Passwort- und Bildschirmsperre

- Klicken Sie auf „Einstellungen aktivieren“.

- Navigieren Sie zu den Registerkarten Mac, Windows und iOS , um jede einzelne zu konfigurieren.

- Abschließend bestätigen

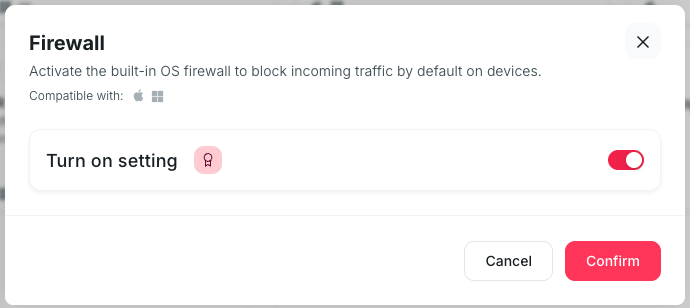

Integrierte Firewall

Die standardmäßige Ablehnung eingehenden Datenverkehrs verringert die Wahrscheinlichkeit, dass ein inaktiver Dienst zu einem Netzwerk-Einstiegspunkt wird, insbesondere in öffentlichen WLAN-Netzen.

Diese Richtlinie wurde mit Factorial IT erstellt und funktioniert sowohl für macOS- als auch für Windows-Geräte.

- Gehen Sie in Factorial IT zu MDM > Profile

- Alle Geräte auswählen

- Klicken Sie auf die Karte: Firewall

- Klicken Sie auf „Einstellungen aktivieren“.

- Abschließend bestätigen

Firewall-Stealth-Modus (macOS)

Das Verbergen vor ICMP und ähnlichen Abfragen erschwert die Aufzählung von Geräten bei Scans und verlangsamt die Wurmverbreitung.

Diese Richtlinie ist nicht in Factorial IT als Vorlage enthalten und muss als benutzerdefinierte Profileinstellung konfiguriert werden.

- Gehen Sie in Factorial IT zu MDM > Profile

- Alle Geräte auswählen

- Klicken Sie auf die Karte: Benutzerdefinierte MDM-Einstellung hinzufügen

- Geben Sie ihm einen Namen (z. B. ICMP blockieren) und eine Beschreibung (z. B. die obige Beschreibung).

- Für macOS laden Sie bitte die folgende mobileconfig-Datei hoch.

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"><plist version="1.0"> <dict> <key>PayloadType</key> <string>Configuration</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadIdentifier</key> <string>com.getprimo.cis.6EC2A11D-313F-410F-B2FA-80F1D726624A</string> <key>PayloadUUID</key> <string>AE317001-B5E0-4F78-B971-954506775306</string> <key>PayloadDisplayName</key> <string>Firewall Stealth Mode</string> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadContent</key> <array> <dict> <key>PayloadType</key> <string>com.apple.security.firewall</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadIdentifier</key> <string>com.getprimo.cis.stealth</string> <key>PayloadUUID</key> <string>B852FF89-DBE2-4F85-BE9C-20D180F5C859</string> <key>EnableStealthMode</key> <true/> </dict> </array> </dict></plist - Abschließend bestätigen