Los puntos de referencia CIS proporcionan pautas de configuración segura desarrolladas a través del consenso de la comunidad para mejorar la seguridad del sistema, el software y la red, presentando dos niveles de perfiles para diferentes impactos en la seguridad y la facilidad de uso, junto con instrucciones de implementación específicas para integrar estos puntos de referencia en herramientas MDM como Fleet y Primo.

¿Qué son los puntos de referencia del CIS?

Los puntos de referencia CIS son guías de configuración segura basadas en consenso que se utilizan para fortalecer sistemas, software y redes: una base reconocida por la industria para reducir la superficie de ataque.

¿Cómo se producen?

Se desarrollan a través de un proceso de consenso abierto (CIS WorkBench) con el gobierno, la industria y el mundo académico. Existen más de 100 puntos de referencia de más de 25 familias de proveedores.

Niveles 1 y 2

Cada punto de referencia se entrega con perfiles:

- Nivel 1 : configuraciones prudentes y de bajo impacto que aportan un valor de seguridad claro.

- Nivel 2 : configuraciones más fuertes y de defensa en profundidad que pueden afectar la usabilidad y el rendimiento.

Cómo añadir puntos de referencia del CIS

Si desea descargar políticas de referencia de fleetDM CIS en su instancia MDM, puede ejecutar este script para generar el archivo YAML de consultas de políticas CIS.

#!/bin/bash#shellcheck disable=SC2207# convert.cis.policy.queries.yml @2024 Fleet Device Management# CIS queries as written here:# https://github.com/fleetdm/fleet/blob/main/ee/cis/macos-14/cis-policy-queries.yml# must be converted to be uploaded via Fleet GitOps.## This script takes as input the YAML from the file linked above & creates a new YAML array compatible with the "Separate file" format documented here:# https://fleetdm.com/docs/configuration/yaml-files#separate-file# get CIS queries raw file from Fleet repocisfile='https://raw.githubusercontent.com/fleetdm/fleet/refs/heads/main/ee/cis/macos-14/cis-policy-queries.yml'cispath='/private/tmp/cis.yml'# cisspfl='/private/tmp/cis.gitops.yml'/usr/bin/curl -X GET -LSs "$cisfile" -o "$cispath"# create CIS benchmark arrayIFS=$'\n'cisarry=($(/opt/homebrew/bin/yq '.spec.name' "$cispath" | /usr/bin/grep -v '\-\-\-'))for i in "${cisarry[@]}"do cisname="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval '.name')" cispfrm="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval '.platform')" cisdscr="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.description')" cisrslt="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.resolution')" cisqrry="$(/opt/homebrew/bin/yq ".[] | select(.name == \"$i\") | (del(.platforms)) | (del(.purpose)) | (del(.tags)) | (del(.contributors))" "$cispath" | /opt/homebrew/bin/yq eval --unwrapScalar=true '.query')" printf "name: %s\nplatform: %s\ndescription: |\n%s\nresolution: |\n%s\nquery: |\n%s\n" "$cisname" "$cispfrm" "$cisdscr" "$cisrslt" "$cisqrry" | /usr/bin/sed 's/^/ /g;s/^[[:space:]]*name:/- name:/;s/^[[:space:]]*platform:/ platform:/;s/^[[:space:]]*description:/ description:/;s/^[[:space:]]*resolution:/ resolution:/;s/^[[:space:]]*query:/ query:/'# set -x# trap read debugdoneLuego puede ejecutar este comando para cargar estas políticas en su instancia de FleetDM

fleetctl apply --policies-team "Workstations" -f cis-policy-queries.ymlDónde encajan las herramientas MDM (Fleet/ Factorial IT)

Fleet expone consultas de políticas para evaluar el cumplimiento de CIS en macOS 13+ y Windows 10+ (Enterprise).

Las políticas no realizan correcciones ; aún necesita perfiles o scripts de MDM para aplicar la configuración (por ejemplo, habilitar FileVault y evitar su deshabilitación), y puede usar automatizaciones para impulsar los flujos de trabajo de corrección. Algunas comprobaciones requieren la inscripción en MDM y permisos específicos del agente.

Puede encontrar nuestros perfiles y scripts de remediación a continuación.

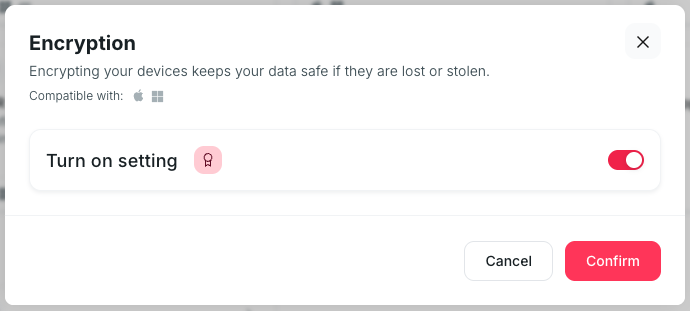

Cifrado de disco

Esta política está diseñada con Factorial IT y funciona tanto para dispositivos macOS como Windows.

- En Factorial IT, vaya a MDM > Perfiles

- Seleccionar todos los dispositivos

- Haga clic en la tarjeta: Cifrado

- Haga clic en “Activar configuración”

- Finalmente, confirme

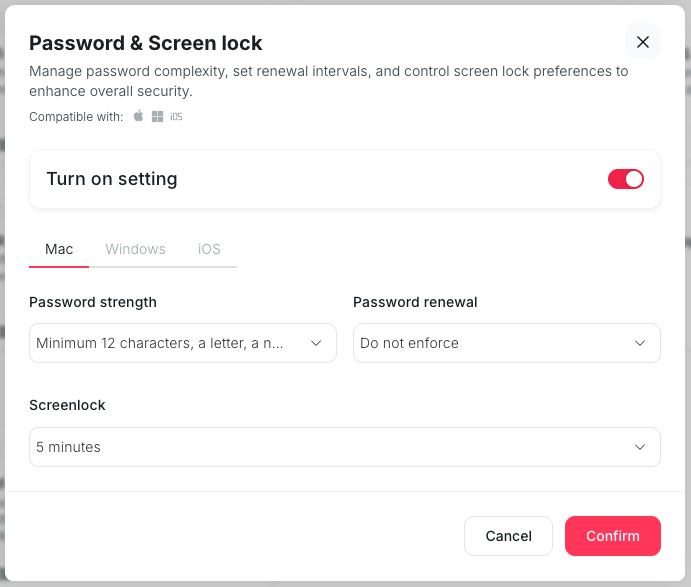

Política de contraseñas y bloqueo de pantalla automático

Los tiempos de espera de bloqueo cortos y las contraseñas seguras ayudan a prevenir ataques como espionaje, uso indebido interno y acceso oportunista a computadoras portátiles desatendidas.

Esta política está diseñada con Factorial IT y funciona para dispositivos iOS, macOS y Windows.

- En Factorial IT, vaya a MDM > Perfiles

- Seleccionar todos los dispositivos

- Haga clic en la tarjeta: Contraseña y bloqueo de pantalla

- Haga clic en “Activar configuración”

- Navegue a las pestañas de Mac, Windows e iOS para configurar cada una.

- Por último, confirmar

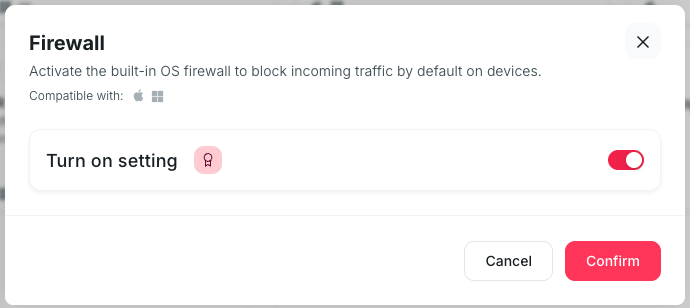

Cortafuegos integrado

Denegar el tráfico entrante de forma predeterminada reduce la posibilidad de que un servicio inactivo se convierta en un punto de entrada a la red, especialmente en redes Wi-Fi públicas.

Esta política está diseñada con Factorial IT y funciona tanto para dispositivos macOS como Windows.

- En Factorial IT, vaya a MDM > Perfiles

- Seleccionar todos los dispositivos

- Haga clic en la tarjeta: Firewall

- Haga clic en “activar configuración”

- Finalmente, confirme

Modo oculto del firewall (macOS)

Ocultarse de ICMP y sondas similares hace que los dispositivos sean más difíciles de enumerar en los análisis y ralentiza la propagación del gusano.

Esta política no está diseñada con Factorial IT y debe configurarse como una configuración de perfil personalizada.

- En Factorial IT, vaya a MDM > Perfiles

- Seleccionar todos los dispositivos

- Haga clic en la tarjeta: Agregar una configuración MDM personalizada

- Asígnele un nombre (por ejemplo, Bloquear ICMP) y una descripción (por ejemplo, la descripción anterior).

- Para macOS , cargue el siguiente mobileconfig

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"><plist version="1.0"> <dict> <key>PayloadType</key> <string>Configuration</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadIdentifier</key> <string>com.getprimo.cis.6EC2A11D-313F-410F-B2FA-80F1D726624A</string> <key>PayloadUUID</key> <string>AE317001-B5E0-4F78-B971-954506775306</string> <key>PayloadDisplayName</key> <string>Firewall Stealth Mode</string> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadContent</key> <array> <dict> <key>PayloadType</key> <string>com.apple.security.firewall</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadIdentifier</key> <string>com.getprimo.cis.stealth</string> <key>PayloadUUID</key> <string>B852FF89-DBE2-4F85-BE9C-20D180F5C859</string> <key>EnableStealthMode</key> <true/> </dict> </array> </dict></plist - Finalmente, confirme